Nowa Era Informatyka Klasa 2

Informatyka to dziedzina, która dynamicznie się rozwija. Nauka w szkole, szczególnie w klasie 2 liceum, stwarza solidne fundamenty pod dalsze studia lub pracę zawodową. Materiał zawarty w podręczniku "Nowa Era Informatyka Klasa 2" obejmuje wiele istotnych zagadnień, które warto dokładnie zrozumieć.

Programowanie i Algorytmy

Podstawy programowania strukturalnego

W klasie 2 istotną rolę odgrywa programowanie strukturalne. Koncentruje się ono na tworzeniu kodu, który jest łatwy do zrozumienia i modyfikacji. Uczniowie uczą się pisać programy, które działają sekwencyjnie, wykorzystują instrukcje warunkowe (if, else if, else) oraz pętle (for, while). Ważne jest zrozumienie koncepcji zmiennych, typów danych (liczby całkowite, zmiennoprzecinkowe, tekst) oraz operatorów (arytmetyczne, logiczne, porównania).

Przykład: Stworzenie prostego programu kalkulatora, który pobiera dwie liczby od użytkownika, a następnie wykonuje na nich wybraną operację (dodawanie, odejmowanie, mnożenie, dzielenie).

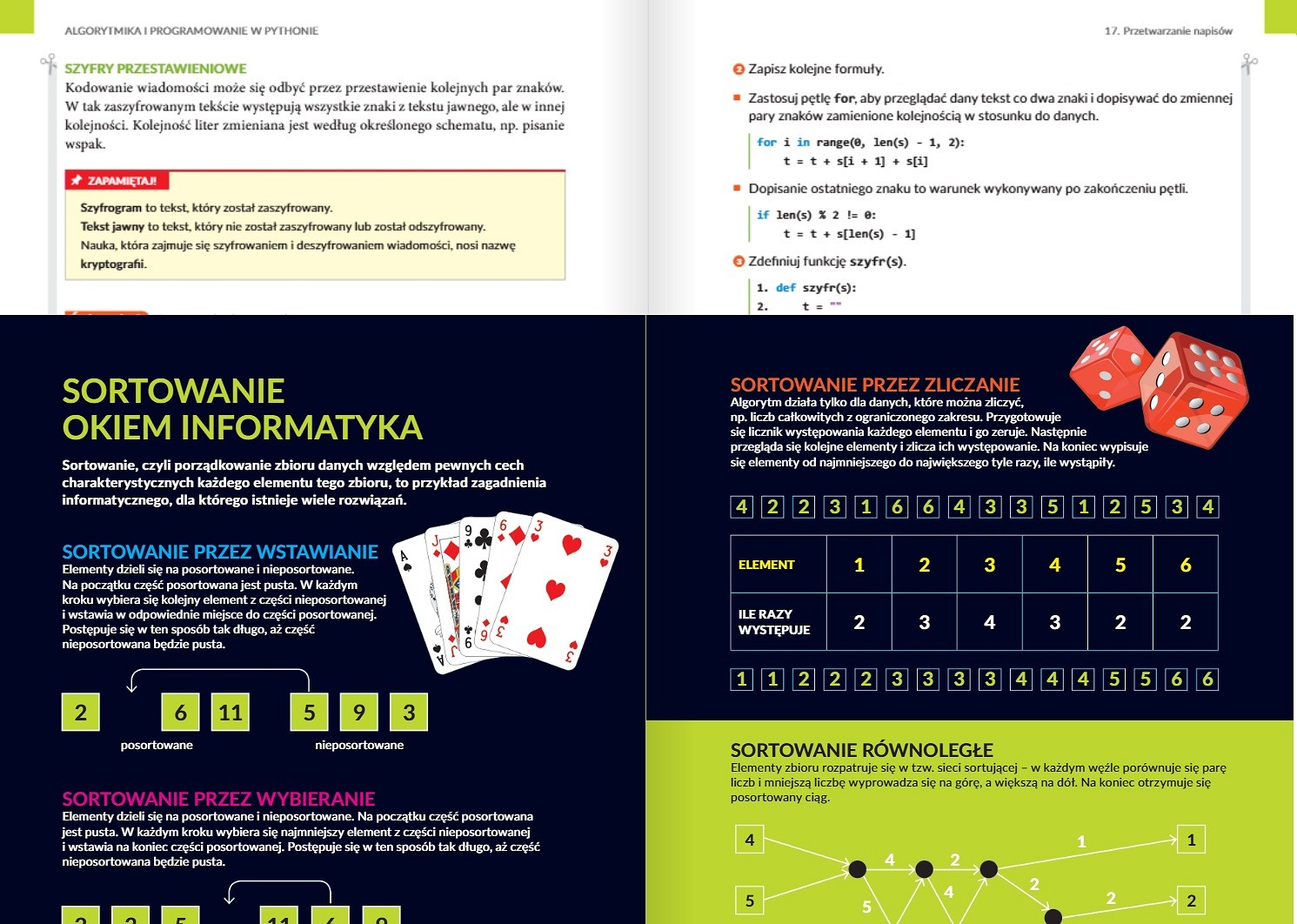

Algorytmy sortowania i wyszukiwania

Algorytmy sortowania, takie jak sortowanie bąbelkowe, sortowanie przez wstawianie, sortowanie przez wybór, są bardzo ważne w informatyce. Uczą one, jak efektywnie układać dane w określonym porządku. Algorytmy wyszukiwania, np. wyszukiwanie liniowe i wyszukiwanie binarne, pozwalają na szybkie odnalezienie konkretnych informacji w zbiorze danych. Złożoność obliczeniowa tych algorytmów to kluczowy aspekt, który należy rozumieć.

Przykład: Wyobraźmy sobie bazę danych studentów z ich ocenami. Algorytm sortowania pozwoli nam na uporządkowanie studentów według średniej ocen, a algorytm wyszukiwania pozwoli na szybkie znalezienie informacji o konkretnym studencie.

Rekurencja

Rekurencja to technika programowania, w której funkcja wywołuje samą siebie. Jest to potężne narzędzie, które może być użyte do rozwiązywania problemów, które można podzielić na mniejsze, podobne podproblemy. Kluczem do zrozumienia rekurencji jest określenie warunku bazowego, który zatrzymuje rekurencyjne wywołania.

Przykład: Obliczanie silni liczby naturalnej (n!) jest klasycznym przykładem rekurencji. Funkcja silnia(n) wywołuje samą siebie z argumentem n-1, aż do osiągnięcia warunku bazowego, czyli silnia(0) = 1.

Bazy danych

Model relacyjny

Model relacyjny to podstawa większości współczesnych baz danych. Opiera się on na przechowywaniu danych w tabelach, które składają się z kolumn (atrybutów) i wierszy (rekordów). Ważne jest zrozumienie pojęć takich jak klucz główny (unikalny identyfikator rekordu), klucz obcy (relacja między tabelami) oraz normalizacja (proces projektowania bazy danych w taki sposób, aby zminimalizować redundancję danych i zapewnić spójność).

Przykład: Baza danych biblioteki może zawierać tabele "Książki" (z kolumnami tytuł, autor, ISBN) i "Czytelnicy" (z kolumnami ID czytelnika, imię, nazwisko). Relacja między tymi tabelami może być realizowana poprzez tabelę "Wypożyczenia", która łączy ID czytelnika z ISBN książki.

Język SQL

SQL (Structured Query Language) to standardowy język używany do komunikacji z bazami danych. Pozwala on na wykonywanie operacji takich jak tworzenie, odczytywanie, aktualizowanie i usuwanie danych (CRUD). Ważne jest opanowanie poleceń takich jak SELECT (wybieranie danych), INSERT (dodawanie danych), UPDATE (aktualizowanie danych), DELETE (usuwanie danych) oraz JOIN (łączenie tabel).

Przykład: Użycie polecenia SELECT * FROM Książki WHERE autor = 'Adam Mickiewicz'; w bazie danych biblioteki spowoduje wyświetlenie wszystkich książek autorstwa Adama Mickiewicza.

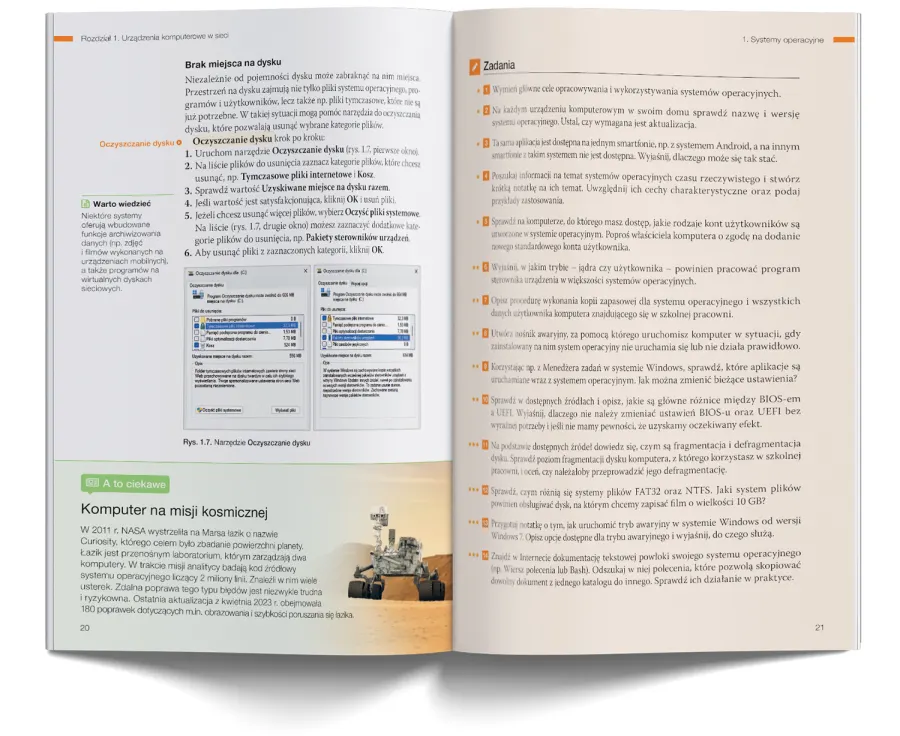

Sieci komputerowe

Model OSI/ISO

Model OSI/ISO (Open Systems Interconnection) to abstrakcyjny model warstwowy, który opisuje, jak komunikacja powinna przebiegać w sieci komputerowej. Składa się on z siedmiu warstw: fizycznej, łącza danych, sieciowej, transportowej, sesji, prezentacji i aplikacji. Zrozumienie funkcji każdej warstwy jest kluczowe do diagnozowania problemów z siecią.

Przykład: Warstwa fizyczna odpowiada za przesyłanie bitów danych przez medium transmisyjne (np. kabel Ethernet, fale radiowe). Warstwa sieciowa odpowiada za routing pakietów danych między różnymi sieciami.

Protokoły sieciowe

Protokoły sieciowe to zbiory reguł i standardów, które regulują komunikację w sieci komputerowej. Przykłady to TCP/IP (protokół internetowy), HTTP (protokół przesyłania hipertekstu), SMTP (protokół poczty elektronicznej), DNS (system nazw domen). Ważne jest zrozumienie, jak te protokoły działają i jakie funkcje pełnią.

Przykład: Kiedy wpisujemy adres strony internetowej w przeglądarce, protokół HTTP jest używany do pobrania zawartości strony z serwera. Protokół DNS jest używany do przetłumaczenia nazwy domeny (np. google.com) na adres IP serwera.

Adresacja IP

Adres IP (Internet Protocol address) to unikalny identyfikator urządzenia w sieci komputerowej. Istnieją dwa standardy adresacji IP: IPv4 i IPv6. Ważne jest zrozumienie struktury adresów IP, masek podsieci oraz routingu.

Przykład: Adres IPv4 to 32-bitowa liczba, zapisywana w postaci czterech liczb oddzielonych kropkami (np. 192.168.1.1). Adres IPv6 to 128-bitowa liczba, zapisywana w postaci ośmiu grup szesnastkowych liczb oddzielonych dwukropkami.

Projektowanie stron internetowych

HTML i CSS

HTML (HyperText Markup Language) to język znaczników, który służy do tworzenia struktury stron internetowych. CSS (Cascading Style Sheets) to język stylów, który służy do definiowania wyglądu stron internetowych. Ważne jest opanowanie podstawowych znaczników HTML (np. <h1>, <p>, <img>, <a>) oraz właściwości CSS (np. color, font-size, margin, padding).

Przykład: Użycie znacznika <p> do oznaczenia akapitu tekstu, a następnie użycie CSS, aby zmienić kolor tekstu na czerwony i ustawić marginesy.

JavaScript

JavaScript to język programowania, który pozwala na dodanie interaktywności do stron internetowych. Można go używać do tworzenia animacji, walidacji formularzy, obsługi zdarzeń i wykonywania wielu innych zadań. Ważne jest zrozumienie podstawowych koncepcji JavaScript, takich jak zmienne, funkcje, obiekty i DOM (Document Object Model).

Przykład: Użycie JavaScript do wyświetlenia okna dialogowego po kliknięciu przycisku, lub do walidacji pól formularza przed wysłaniem danych na serwer.

Bezpieczeństwo Informacji

Zagrożenia i ataki

Zrozumienie zagrożeń i ataków na systemy informatyczne jest kluczowe dla zapewnienia bezpieczeństwa danych. Przykłady to wirusy, trojany, phishing, ataki DDoS (Distributed Denial of Service), SQL injection. Ważne jest, aby znać metody ochrony przed tymi zagrożeniami.

Przykład: Phishing to próba wyłudzenia poufnych informacji (np. hasła, numery kart kredytowych) poprzez podszywanie się pod zaufaną osobę lub instytucję.

Metody ochrony

Metody ochrony przed zagrożeniami to m.in. firewall, antywirusy, silne hasła, aktualizacje oprogramowania, szyfrowanie danych, uwierzytelnianie dwuskładnikowe. Ważne jest, aby stosować te metody regularnie i być świadomym potencjalnych zagrożeń.

Przykład: Użycie silnego hasła (długiego, zawierającego różne znaki) oraz uwierzytelniania dwuskładnikowego (np. oprócz hasła wymagane jest podanie kodu z SMS-a) znacząco zwiększa bezpieczeństwo konta.

Podsumowując, materiał zawarty w podręczniku "Nowa Era Informatyka Klasa 2" to solidna baza do dalszego rozwoju w dziedzinie informatyki. Staraj się aktywnie uczestniczyć w zajęciach, zadawaj pytania i samodzielnie eksperymentuj z programowaniem i innymi zagadnieniami. Pamiętaj, że informatyka to nie tylko teoria, ale przede wszystkim praktyka!