Do Zabezpieczenia Systemów Sieciowych Przed Atakami Z Zewnątrz Należy Użyć

Dobrze, przygotujcie się na kompleksowe omówienie zabezpieczeń systemów sieciowych przed atakami z zewnątrz. Nie będę tracił czasu na wstępy i zbędne tłumaczenia – przejdźmy od razu do konkretów.

Kluczowe Elementy Architektury Bezpieczeństwa Sieci

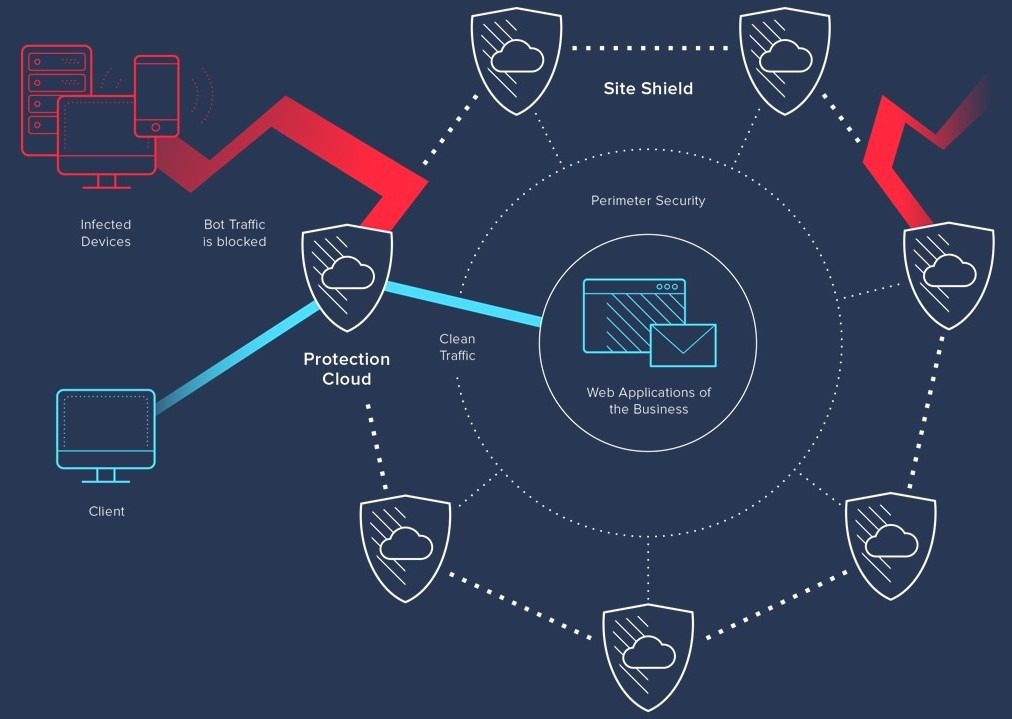

Zacznijmy od fundamentów. Skuteczne zabezpieczenie sieci przed zagrożeniami zewnętrznymi wymaga wielowarstwowego podejścia, obejmującego zarówno rozwiązania sprzętowe, jak i programowe.

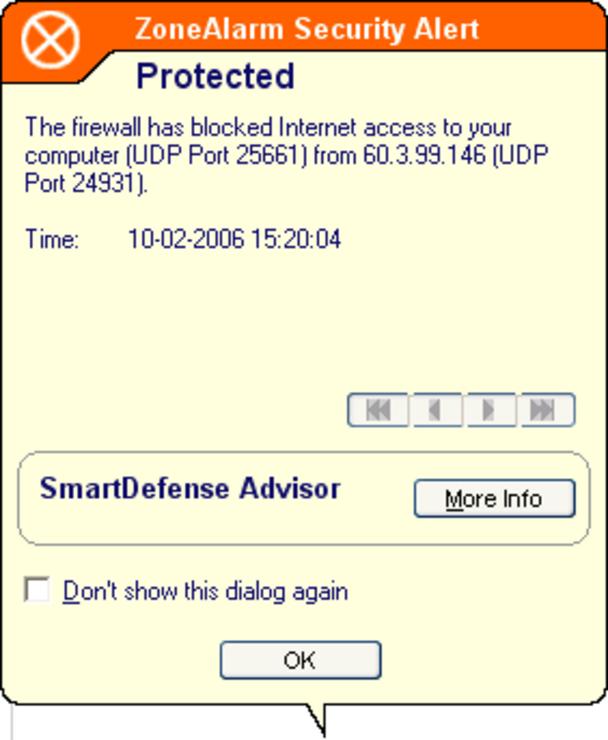

- Zapora Sieciowa (Firewall): To podstawowy element obrony. Implementacja zapory ogniowej to absolutne minimum. Konfiguracja powinna opierać się na zasadzie "deny all, allow by exception". Oznacza to blokowanie całego ruchu domyślnie i otwieranie jedynie niezbędnych portów i protokołów. Analiza stanu (stateful inspection) i wykrywanie włamań (IDS/IPS) to funkcje obowiązkowe. Pamiętajcie o regularnych aktualizacjach bazy sygnatur zagrożeń. Kolejny aspekt to segmentacja sieci za pomocą zapory – podzielenie sieci na mniejsze, izolowane segmenty. Jeśli napastnik dostanie się do jednego segmentu, jego możliwości przemieszczania się do innych będą ograniczone.

- Systemy Wykrywania i Zapobiegania Włamaniom (IDS/IPS): IDS monitoruje ruch sieciowy w poszukiwaniu podejrzanych aktywności i generuje alarmy. IPS aktywnie blokuje te aktywności. Implementacja IDS/IPS to kolejny kluczowy krok. Konfiguracja musi być dostosowana do specyfiki ruchu w Waszej sieci. Wykorzystujcie zarówno analizę sygnaturową, jak i heurystyczną, aby wykrywać zarówno znane, jak i nowe ataki.

- Wirtualne Sieci Prywatne (VPN): Umożliwiają tworzenie bezpiecznych, zaszyfrowanych połączeń między użytkownikami a siecią. Używajcie silnych algorytmów szyfrowania i uwierzytelniania dwuskładnikowego (2FA). VPN to konieczność dla zdalnego dostępu do zasobów sieciowych. Rozważcie implementację VPN typu always-on dla urządzeń mobilnych.

- Systemy Kontroli Dostępu (Access Control Lists - ACLs): ACL definiują, kto ma dostęp do jakich zasobów. Stosujcie zasadę najmniejszych uprawnień (least privilege) – przyznawajcie użytkownikom tylko te uprawnienia, które są im niezbędne do wykonywania ich zadań. Regularnie przeglądajcie i aktualizujcie ACL.

- Uwierzytelnianie Wieloskładnikowe (MFA): Wymaga od użytkowników podania kilku niezależnych czynników uwierzytelniających, takich jak hasło, kod SMS, odcisk palca lub token. MFA to skuteczna ochrona przed atakami typu brute-force i phishing. Wprowadźcie MFA dla wszystkich krytycznych systemów i kont.

- Zabezpieczenia Punktów Końcowych (Endpoint Security): Ochrona komputerów, laptopów, smartfonów i innych urządzeń końcowych przed złośliwym oprogramowaniem i innymi zagrożeniami. Wymaga to instalacji oprogramowania antywirusowego, antymalware, firewall, HIDS (Host-based Intrusion Detection System) oraz EDR (Endpoint Detection and Response). Regularne skanowanie, aktualizacje i monitorowanie punktów końcowych to podstawa.

- Skanowanie Luk w Zabezpieczeniach (Vulnerability Scanning): Regularne skanowanie systemów i aplikacji w poszukiwaniu luk w zabezpieczeniach. Wykorzystujcie zarówno skanery sieciowe, jak i skanery aplikacji webowych. Po zidentyfikowaniu luk w zabezpieczeniach należy je jak najszybciej załatać.

- Zarządzanie Poprawkami (Patch Management): Regularne instalowanie aktualizacji bezpieczeństwa dla systemów operacyjnych, aplikacji i oprogramowania układowego. Automatyzacja procesu zarządzania poprawkami jest kluczowa. Opóźnienia w instalowaniu poprawek to jedna z najczęstszych przyczyn ataków.

- Monitorowanie i Logowanie: Ciągłe monitorowanie ruchu sieciowego, logów systemowych i zdarzeń bezpieczeństwa. Analiza logów pozwala na wykrycie podejrzanych aktywności i incydentów bezpieczeństwa. Stosujcie systemy SIEM (Security Information and Event Management) do centralnego zarządzania logami i alarmami.

- Szkolenia dla Użytkowników: Edukacja użytkowników w zakresie bezpieczeństwa informacji. Użytkownicy są często najsłabszym ogniwem w łańcuchu bezpieczeństwa. Szkolenia powinny obejmować tematy takie jak rozpoznawanie phishingu, bezpieczne hasła i postępowanie w przypadku podejrzenia naruszenia bezpieczeństwa.

Szczegółowe Zagadnienia Konfiguracyjne i Operacyjne

Przejdźmy teraz do konkretnych aspektów konfiguracji i zarządzania bezpieczeństwem sieci.

- Konfiguracja Zapory Sieciowej (Firewall): Ustawcie silne reguły blokujące cały niepotrzebny ruch. Konfigurujcie strefy bezpieczeństwa (DMZ, strefy wewnętrzne, strefy gości). Używajcie filtrowania opartego na adresach IP, portach, protokołach i nazwach domen. Włączcie funkcje takie jak NAT (Network Address Translation), PAT (Port Address Translation) i translację adresów. Regularnie testujcie reguły zapory ogniowej.

- Konfiguracja IDS/IPS: Dostosujcie sygnatury do Waszego środowiska. Wykorzystujcie analizę heurystyczną do wykrywania nowych ataków. Integracja z systemem SIEM jest niezbędna. Monitorujcie i analizujcie alarmy generowane przez IDS/IPS. Aktualizujcie bazy sygnatur regularnie.

- Zarządzanie Hasłami: Wymagajcie silnych haseł (długość, złożoność, losowość). Wymuście regularną zmianę haseł. Używajcie menedżerów haseł. Zabrońcie używania tych samych haseł w różnych systemach. Monitorujcie naruszenia haseł.

- Segmentacja Sieci: Podzielcie sieć na mniejsze, izolowane segmenty. Wykorzystujcie VLAN-y (Virtual LANs) i strefy bezpieczeństwa. Kontrolujcie ruch między segmentami za pomocą zapory ogniowej i ACL.

- Bezpieczeństwo Wi-Fi: Używajcie silnego szyfrowania (WPA3). Włączcie izolację klientów. Zmieniajcie domyślne hasła administratora. Regularnie aktualizujcie oprogramowanie układowe routerów. Rozważcie użycie dedykowanej sieci Wi-Fi dla gości.

- Bezpieczeństwo Poczty Elektronicznej: Używajcie filtrów antyspamowych i antymalware. Włączcie SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) i DMARC (Domain-based Message Authentication, Reporting & Conformance). Edukujcie użytkowników w zakresie rozpoznawania phishingu.

- Bezpieczeństwo Aplikacji Webowych: Przeprowadzajcie regularne testy penetracyjne. Zabezpieczcie się przed atakami takimi jak SQL injection, cross-site scripting (XSS) i cross-site request forgery (CSRF). Używajcie HTTPS i certyfikatów SSL/TLS.

- Backup i Odzyskiwanie Danych: Regularnie wykonujcie kopie zapasowe danych. Przechowujcie kopie zapasowe w bezpiecznym miejscu, oddzielonym od głównej lokalizacji. Testujcie proces odzyskiwania danych.

- Plan Reagowania na Incydenty: Opracujcie plan reagowania na incydenty bezpieczeństwa. Określcie role i odpowiedzialności. Przygotujcie procedury postępowania w przypadku różnych rodzajów incydentów. Regularnie testujcie plan.

- Monitorowanie i Analiza Logów: Konfigurujcie centralne logowanie zdarzeń bezpieczeństwa. Używajcie systemu SIEM do analizy logów. Monitorujcie ruch sieciowy w poszukiwaniu podejrzanych aktywności.

- Aktualizacje i Patche: Utrzymujcie wszystkie systemy i aplikacje aktualne. Automatyzujcie proces zarządzania poprawkami. Monitorujcie wydawanie nowych poprawek bezpieczeństwa.

Procedury Postępowania w Przypadku Incydentu

Kiedy już dojdzie do naruszenia, czas reakcji ma kluczowe znaczenie.

- Identyfikacja: Potwierdź, że faktycznie doszło do incydentu. Zbieraj informacje na temat zakresu i skutków incydentu.

- Ograniczenie: Izoluj zainfekowane systemy. Zablokuj dostęp do krytycznych zasobów. Zatrzymaj rozprzestrzenianie się ataku.

- Usuwanie: Usuń złośliwe oprogramowanie. Zaktualizuj systemy i aplikacje. Zabezpiecz systemy przed ponownym zainfekowaniem.

- Odzyskiwanie: Przywróć systemy i dane z kopii zapasowych. Sprawdź integralność danych. Przywróć normalne działanie sieci.

- Wnioski: Przeanalizuj incydent. Określ przyczyny i skutki. Wprowadź zmiany w zabezpieczeniach, aby zapobiec podobnym incydentom w przyszłości. Zaktualizuj plan reagowania na incydenty.

H2 Czy to wszystko?

Oczywiście, że nie. Bezpieczeństwo sieci to proces ciągły. Nowe zagrożenia pojawiają się codziennie. Musicie być na bieżąco z najnowszymi trendami i technologiami. Regularnie przeprowadzajcie audyty bezpieczeństwa i testy penetracyjne. Edukujcie użytkowników. Bądźcie czujni.

Dostosujcie te wskazówki do specyfiki Waszej sieci. Każda sieć jest inna i wymaga indywidualnego podejścia. Nie ma jednego uniwersalnego rozwiązania. Sukces zależy od Waszej wiedzy, umiejętności i zaangażowania.

Pamiętajcie: Bezpieczeństwo to inwestycja, a nie koszt.

H2 Podsumowanie Zagadnień Bezpieczeństwa Systemów Sieciowych

Podsumowując, zabezpieczenia systemów sieciowych przed atakami z zewnątrz to złożony i wieloaspektowy proces. Wymaga on wdrożenia odpowiednich technologii, konfiguracji i procedur. Kluczowe elementy to: zapora sieciowa, IDS/IPS, VPN, kontrola dostępu, uwierzytelnianie wieloskładnikowe, zabezpieczenia punktów końcowych, skanowanie luk w zabezpieczeniach, zarządzanie poprawkami, monitorowanie i logowanie oraz szkolenia dla użytkowników.

Ważne jest również opracowanie planu reagowania na incydenty i regularne testowanie jego skuteczności. Bezpieczeństwo sieci to proces ciągły, który wymaga ciągłego monitorowania, aktualizacji i doskonalenia.

H2 Dodatkowe Aspekty Warte Uwagi

- Zgodność z Przepisami: Upewnijcie się, że Wasze zabezpieczenia spełniają wymagania obowiązujących przepisów (np. RODO).

- Ubezpieczenie Cybernetyczne: Rozważcie wykupienie ubezpieczenia cybernetycznego na wypadek naruszenia bezpieczeństwa.

- Współpraca z Dostawcami Usług Bezpieczeństwa: Skorzystajcie z pomocy ekspertów w dziedzinie bezpieczeństwa sieci.

- Analiza Ryzyka: Przeprowadzajcie regularną analizę ryzyka, aby zidentyfikować potencjalne zagrożenia i luki w zabezpieczeniach.

To tyle w temacie zabezpieczeń systemów sieciowych. Mam nadzieję, że te informacje okażą się dla Was użyteczne. Pamiętajcie, że bezpieczeństwo to proces, a nie produkt. Dziękuję za uwagę.